SD-Access Cisco Traffic Flow Prospective

20.06 2023 | by massimilianoSD-Access Cisco Traffic Flow Prospective Cisco SDA (Software Defined Access) utilizza due tipi di encapsulation: LISP: utilizzato per […]

https://www.ingegnerianetworking.com/wp-content/uploads/2023/06/sda4-9cc.png

SD-Access Cisco Traffic Flow Prospective

Cisco SDA (Software Defined Access) utilizza due tipi di encapsulation:

- LISP: utilizzato per il Control Plane e provvede alla raggiungibilità di nodi host come pure network all’interno della Fabric;

- VXLAN: utilizzato per il Data Plane e provvede al trasporto (forwarding) di traffico tra nodi host all’interno della Fabric; SDA in particolare utilizza VXLAN-GPO (Group Policy Option) che è una estensione che consente il trasporto di SGT ed il suo header vxlan ethernet based.

VXLAN tunnel endpoint (VTEP) sono rappresentati dalla loopback0 interface di ogni nodo.

I benefici nell’utilizzo di questo sistema sono elencati di seguito:

- Eliminazione di STP (spanning-tree protocol)

- LISP host seamless mobility

- Segmentation mediante native SGT (scalable group tags)

- Redundant links over layer 3 network based solution ECMP (equal cost multi path)

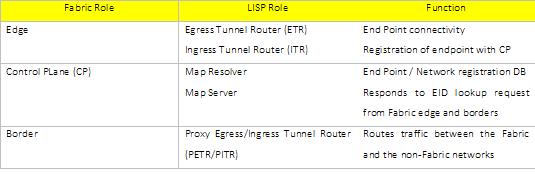

I ruoli che i vari Fabric node assumono in questo paradgma sono indicati nella tabella seguente:

VNs (VRF) in SDA sono rappresentati da LISP instance-ID, dove ogni instanza risiede in una specifica tabella IED; questo permette a LISP di mantenere una macro-segmentation attraverso le sue tabelle IED.

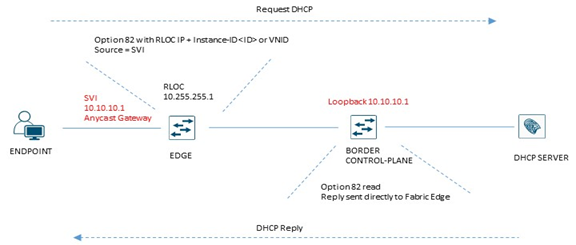

DHCP Prospective

Cisco ISE è preposto per istruire il nodo Fabric Edge per l’autorizzazione di un determinato endpoint collegato ad una porta switch con la VLAN di riferimento, andando cosi a taggare il pacchetto con uno specifico SGT.

A seguito connessione dell’endpoint to Vlan, questo invia una richiesta in broadcast DHCP per ricevere un indirizzo IP dal server. (ip helper-address under svi interface upstream).

Questo processo utilizza, quindi, una Fabric Edge DHCP relay-agent con Option 82 field, il quale permette di riconoscere il sorgente della richiesta quando il server DHCP risponde ad essa.

WIRED HOST Prospective

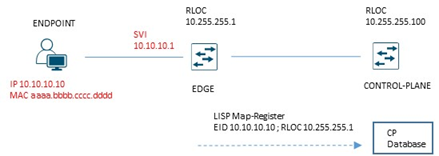

Appena un endpoint autenticato e con IP address assegnato via DHCP server, il nodo Fabric Edge perfoma due compiti:

- Inserisce l’indirizzo MAC address e l’IP address assegnato al suo database

- Registra l’endpoint MAC ed IP addressess con il Control Plane (CP) e questa registrazione è fatta attraverso il protocollo LISP.

La registrazione è inserita nel Control Plane Database LISP table, il quale contiene ciascun MAC address oppure IP corrispondente con il RLOC Fabric Edge, e viene assegnata una specifica instance-id per una gestione semplificata delle instance-id in LISP a livello CP (micro-segmentazione; ad esempio instance-id = 8188).

Le operazioni di comunicazione del traffico di un endpoint si differenziano in:

- Intra Subnet Fabric

- Inter Subnet Fabric

- Traffic to Destination Outside Fabric

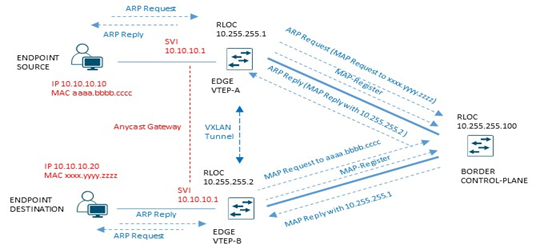

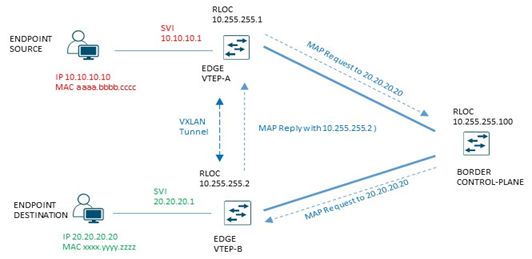

INTRA-SUBNET FABRIC

Il processo di comunicazione intra-subnet fabric (sorgente e destinazione sono nella stessa subnet) è indicato di seguito:

- Il sorgente invia un ARP request per il MAC address destination;

- LISP intercetta la richiesta a livello di Edge Node ed inoltra una richiesta al Fabric CP per il mapping tra i due endpoint MAC address;

- Il Fabric CP fa un lookup della sua tabella LISP e verificata la corrispondenza del MAC address destination, invia questa informazione al device Edge del nodo sorgente attraverso un LISP ARP reply;

- Il Fabric Edge sorgente memorizza questa informazione nella sua tabella (local ARP) ed inoltra una seconda richiesta al Fabric CP per la location dell’endpoint destination MAC address;

- Il Fabric CP risponde al Fabric Edge sorgente attraverso un LISP Map-Request per il MAC address destination;

- Il Fabric Edge sorgente(VTEP-A), quindi, encapsula l’ARP request in VXLAN tunnel con il Fabric Edge del nodo destination (VTEP-B RLOC) e trasmette il pacchetto in underlay mode;

- Fabric Edge destination (VTEP-B) riceve il vxlan packets e decapsula il pacchetto e trasmette l’ARP request verso il nodo destination;

- Il nodo destination invia un ARP reply verso il nodo sorgente MAC address

- Fabric Edge destination (VTEP-B), fa una richiesta al Fabric CP per la locazione del nodo sorgente MAC address;

- Il Fabric CP fa un lookup della sua tabella LISP e risponde al Fabric Edge destination con l’indirizzo RLOC del Fabric Edge sorgente (VTEP-A RLOC);

- Il Fabric Edge destination (VTEP-B) encapsula cosi l’ARP reply in VXLAN tunnel con il Fabric Edge sorgente (VTEP-A RLOC) e comunica con esso via underlay.

INTER-SUBNET FABRIC

In caso la destinazione non si trova nella stessa subnet dell’host sorgente, il processo segue i seguenti steps:

- L’endpoint sorgente trasmette traffico verso il suo default gateway anycast configurato mediante SVI;

- Fabric Edge (VTEP-A) invia una query al Fabric CP per conoscere la locazione dell’IP address dell’endpoint destination;

- Il Fabric CP fa un lookup e trasmette il messaggio verso l’endopoint destination;

- Il Fabric Edge (VTEP-B) risponde al Fabric Edge (VTEP-A) con un Map-Reply ed indirizzo RLOC del VTEP-B;

- Il Fabric Edge (VTEP-A) installa il mapping nella sua map-cache table, encapsula il traffico verso l’endpoint destination in un VXLAN tunnel stabilito tra i due VTEP via underlay.

- Il traffico di ritorno è processato nello stesso modo indicato sopra

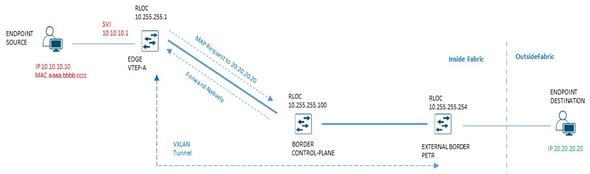

TRAFFIC TO DESTINATION OUTSIDE FABRIC

Il traffico destinato verso network outside Fabric segue il processo di cui sotto:

- L’endpoint sorgente trasmette traffico verso il suo default gateway anycast configurato mediante SVI;

- Fabric Edge (VTEP-A) controlla la sua LISP map-cache per trovare un match per l’endpoint di destinazione; in assenza di una corrispondenza, il VTEP-A invia una Map-Request verso il Fabric CP;

- Il Fabric CP controlla la sua LISP EID table per verificare l’indirizzo di destinazione ed in assenza di esso, invia un messaggio di ritorno di tipo “forward-natively” verso il Fabric Edge VTEP-A;

- Il Fabric Edge VTEP-A encapsula il pacchetto in VXLAN con destinazione il VTEP RLOC dell’External Fabric Border configurato come Proxy Egress Tunnel Router (PETR)

- Il traffico di ritorno esegue le stesse operazioni di cui sopra.

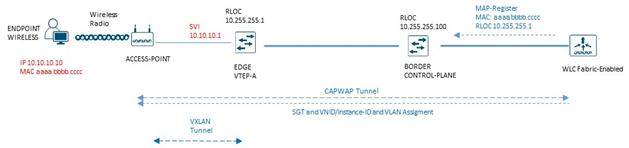

WIRELESS HOST Prospective

Il traffico di un endpoint wireless in SDA Fabric è nativamente creato a livelli di Fabric Edge dove un Access-Point è collegato, ed è processato nello stesso modo di un traffico di tipo wired con la differenza però a livello di onboarding e registraton process.

Quando un AP è collegato ad un Fabric Edge, l’indirizzo IP gli viene assegnato dal fabric-enabled wlc collocato al di fuori della Fabric SDA.

L’indirizzo IP del WLC può essere appreso attraverso differenti modi, includendo DNS, broadcast e DHCP Option 43.

Nota: ad oggi alcuni tipi di Cisco (esempio il Catalyst 9800 embedded wireless controller) non sono collegati outside alla Fabric ma sono appunto embedded in Catalyst 9300 switches collegati inside Fabric.

Il processo, quindi, per un endpoint wireless prevede il collegamento di un AP ad un Fabric Edge, il quale provvede a creare un tunnel CAPWAP (Control and Provisioning) verso il WLC, quest’ultimo verifica se l’AP supporta Cisco SDA, ed è utilizzato per operazioni control-plane per l’autenticazione e la registrazione del wireless endpoint (associazione con il fabric-enabled service SSID).

Il WLC, quindi provvede ad operazioni di gestione e controllo per l’Access Point e la registrazione verso il Fabric CP (control plane) del MAC address endpoint wireless e l’indirizzo RLOC del Fabric Edge a cui l’AP è collegato.

Questo processo permette un flusso di traffico partendo dal wireless endpoint dove attraverso l’AP collegato al Fabric Edge crea un VLAN tunnel tra questi ultimi. Da qui il traffico è trasmesso nello stesso modo di un host wired.