VMware NSX: networking security extended best-practices

12.03 2024 | by massimilianoNSX (Networking Security Extended) provvede a virtualizzare un sistema di rete fisico attraverso uno strato overlay software (anche conosciuto come […]

NSX (Networking Security Extended) provvede a virtualizzare un sistema di rete fisico attraverso uno strato overlay software (anche conosciuto come abstration layer) con il vantaggio di mantenere inalterato l’attuale contesto datacenter visto come underlay.

In termini di sicurezza NSX gestisce i flussi di traffico da esamina le policies (rules) ad esso applicate attraverso il suo kernel e possono essere redistribuite tra contesti ESXi hosts.

NSX dipende dal sistema vCenter e vSphere installato e non necessità di essere gestito separatamente.

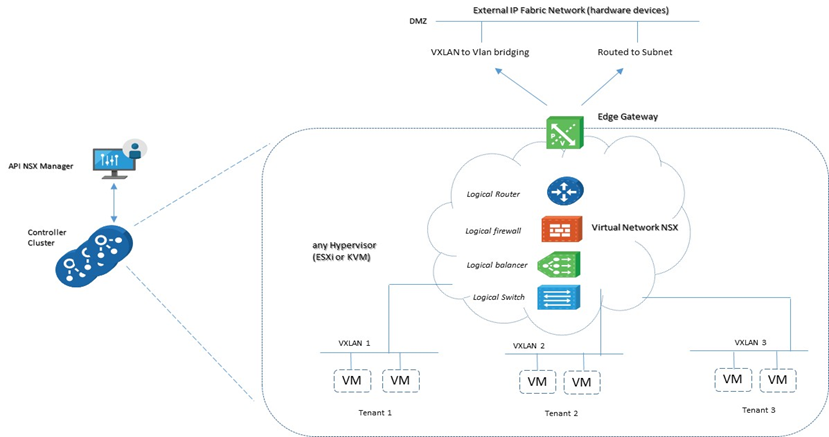

Un esempio di architettura NSX è evidenziata nel diagramma successivo:

Il piano di controllo, forwarding e management sono mantenuti separati in NSX.

NSX Manager è un virtual appliance (OVA) installato su ESXi host, utilizzato per la configurazione ed il monitoraggio della componente network virtuale (router, switches, firewall, balancer); l’accesso alla componente Manager è possibile via vSphere web client oppure eseguendo un REST-API offrendo così un cloud management platform.

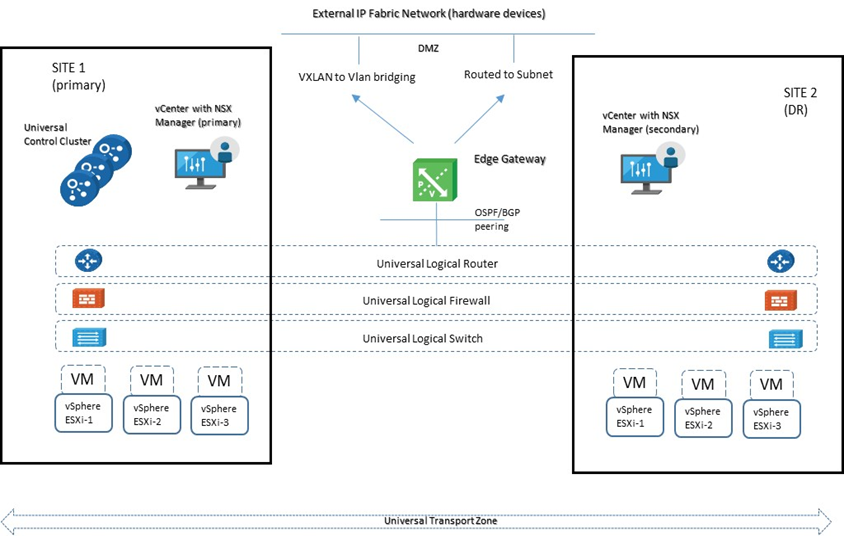

Il beneficio di OVA (Open Virtual Appliance) è quello di assegnare un proprio identificativo conosciuto come UUID e questo distribuito in un ambiente di tipo cross-vCenter permette di avere multipli site ciascuno con il proprio NSX Manager.

In questa topologia possiamo avere un primary NSX manager ed uno o più NSX secondary; il primario è delegato per creare regole firewall/balancer, logical router, logical switch in modo universale disponibili su più sites.

È raccomandabile da best practices VMware rilasciare NSX Manager in tre ESXi hosts differenti in un suo cluster di management separato dal compute cluster, e configurato con HA e DRS enabled.

HA è possibile attraverso la configurazione del cluster in modalità active standby, mentre la parte DRS con un anti-affinity rules assicura che le componenti sono sempre installate in differenti ESXi hosts in grado di aumentarne la loro disponibilità.

I cluster di management e compute non dovrebbero mai condividere lo stesso piano di indirizzamento IP

NSX data plane è gestito via VMware NSX virtual switch basato su vSphere Distributed Switch con una funzionalità che permette di costruire servizi di rete virtuali quali logical switching, logical routing e logical firewalling.

VM disposte in differenti hosts possono appartenere alla stessa subnet su differenti sites.

NSX control plane è gestito per mezzo del Controller cluster ed è responsabile di mantenere e distribuire le informazioni di rete tra ogni ESXi hosts, il distributed logical router e logical switch quest’ultimi riferiti come VXLAN e prenderne le decisioni in termini di routing table.

Per ragioni di affidabilità le best-practices VMware consigliano di rilasciare tre VM controller nel cluster ciascuna collocata in diffeerenti ESXi host.

NSX Edge è di fatto un Edge Services Gateway (ESG) oppure un Distributed Logical Router (DLR) e viene impiegato come frontend di routing per la connettività verso external domain (ad esempio Internet).

NSX Edge provvede a funzionalità quali Firewall, NAT, Routing, L2 e L3 VPN, DHCP e DNS, Load Balancing.