SDWAN: cisco overview protocol (vSMART, vMANAGE, vEDGE, vBOND)

16.02 2024 | by massimilianoSD-WAN è una tecnologia completamente basata su SDN (Software Defined Network) e si caratterizza per il completo disaccoppiamento del Control, […]

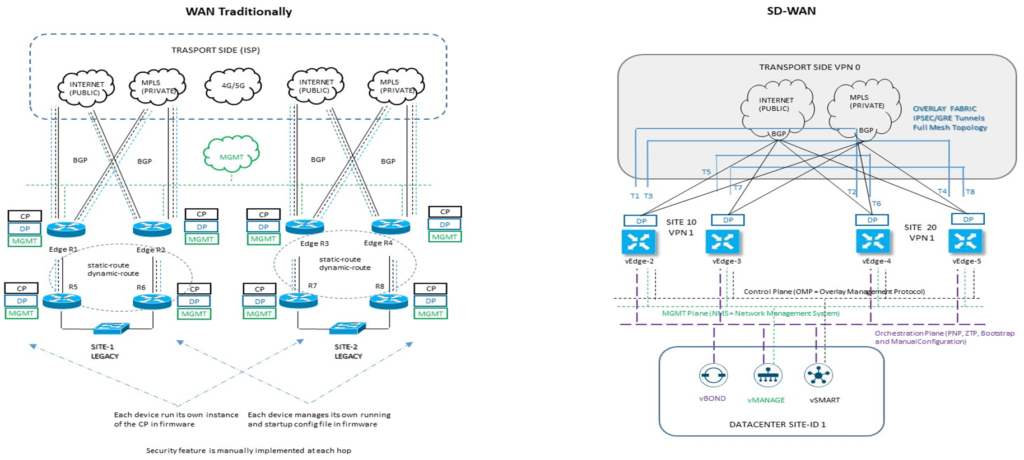

SD-WAN è una tecnologia completamente basata su SDN (Software Defined Network) e si caratterizza per il completo disaccoppiamento del Control, Data e Management Planes ed introduce un nuovo concetto definito come Orchestration Plane.

In una architettura WAN legacy, i piani di control, forwarding e management sono elaborati all’interno di ciascun devices con un proprio carico computazionale per la gestione dei paths, la raggiungibilità delle prefix, i cambiamenti topologici e le politiche di redistribuzione.

SD-WAN viceversa è costituito da un architettura centralizzata con operazioni affidate a specifici componenti, quali:

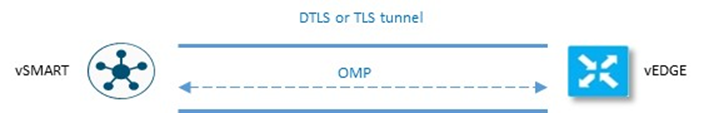

vSMART per la parte di Control Plane dove attraverso il protocollo OMP (Overlay Management Protocol) ha una visione completa della topologia di rete in termini di routing update e massaggi link-state (BGP, OSPF, ISIS); OMP opera tra il vSMART ed i router di Edge per mezzo di tunnels (DTLS/TLS, IPSec, BFD).

vMANAGE per la parte di Management Plane NMS (Network Management System) e viene utilizzato per operazioni di onboarding, provisioning, policy-creation, software management, troubleshooting e monitoring.

vEDGE è riferito per la parte di Data Plane, sono installati presso branches-office, data-center, campus ed anche in cloud; per ridondanza ad ogni site è possibile avere due o più edge router (dipende da requisiti di progetto per resilienza ed HA); il loro compito è quello di trasmettere traffico (data packet) tra differenti vEdge router del dominio SD-WAN via Overlay Network costituito da IPSec/GRE tunnels (anche conosciuto come Overlay Fabric).

vBOND è riferito per la parte di Orchestration Plane ed il suo compito è quello di una autenticazione iniziale (discovery) di tutti i nodi partecipanti al dominio SD-WAN. Si consiglia per affidabilità di avere più di un vBOND.

Protocols Overview

Overlay Management Protocol (OMP): è un protocollo proprietario di Cisco utilizzato per la comunicazione tra i dispositivi SD-WAN. OMP si occupa dello scambio di informazioni di routing, delle politiche di sicurezza, delle informazioni sullo stato della rete e di altre informazioni necessarie per il funzionamento della rete SD-WAN.

Border Gateway Protocol (BGP): è un protocollo di routing ampiamente utilizzato nell’interconnessione di reti su larga scala. Nella soluzione Cisco SD-WAN, BGP viene spesso utilizzato per il peering tra i dispositivi di rete SD-WAN e gli ISP (Internet Service Provider) o altri router esterni. BGP facilita l’instradamento del traffico tra i diversi domini di routing all’interno della rete SD-WAN.

Open Shortest Path First (OSPF): è un protocollo di routing interno utilizzato per il routing all’interno di una rete autonoma. In Cisco SD-WAN, OSPF può essere utilizzato come protocollo di routing interno tra i dispositivi di rete SD-WAN per stabilire le rotte all’interno della rete.

Secure Extensible Network Protocol (SENP): è un protocollo proprietario di Cisco utilizzato per garantire la connessione sicura tra i dispositivi di rete SD-WAN e per facilitare la creazione di tunnel crittografati utilizzando IPsec.

IPsec (Internet Protocol Security): è un protocollo di sicurezza che viene utilizzato per garantire la confidenzialità, l’integrità e l’autenticazione delle comunicazioni di rete. In Cisco SD-WAN, IPsec viene utilizzato per creare tunnel sicuri tra i dispositivi di rete SD-WAN per proteggere il traffico che attraversa la rete.

Underlay vs Overlay

Underlay: l’underlay è l’infrastruttura di rete sottostante che costituisce la base fisica della rete. È composto da router, switches, linee di connessione WAN e altre componenti di rete tradizionali.

Nel contesto di una rete SD-WAN, l’underlay rappresenta il percorso fisico attraverso il quale il traffico di rete viene instradato tra i vari siti della rete. L’underlay può includere diverse connessioni WAN, come linee MPLS, connessioni Internet a banda larga, connessioni wireless, ecc. Queste connessioni forniscono la connettività di base tra i siti e costituiscono il fondamento su cui si basa la rete SD-WAN.

L’obiettivo dell’underlay nella rete SD-WAN è quello di fornire connettività affidabile, bassa latenza e larghezza di banda adeguata per supportare il traffico di rete tra i siti. L’underlay viene gestito e configurato in modo tradizionale utilizzando protocolli di routing come BGP o OSPF.

La rete SD-WAN sfrutta l’underlay per creare l’overlay di rete, che rappresenta una visione logica della rete.

Overlay: l’overlay è un concetto logico e virtuale che si trova sopra l’underlay e viene creato dalla rete SD-WAN. L’overlay rappresenta un’astrazione della rete e fornisce funzionalità avanzate come il controllo del traffico, la gestione della qualità del servizio (QoS), la crittografia e altre funzionalità specifiche della rete SD-WAN.

L’overlay viene creato utilizzando tecniche di tunneling e virtualizzazione per incapsulare il traffico di rete all’interno dei pacchetti di trasporto dell’underlay.

I dispositivi SD-WAN, come i vEdge routers, sono responsabili della creazione, gestione e controllo dell’overlay di rete. Utilizzano protocolli come OMP (Overlay Management Protocol) per scambiare informazioni di routing, politiche di sicurezza e altre informazioni pertinenti all’interno dell’overlay.

L’overlay consente alla rete SD-WAN di fornire funzionalità avanzate come il bilanciamento del carico del traffico su più percorsi, la selezione dinamica del percorso ottimale in base alle condizioni di rete, la crittografia del traffico su tunnel sicuri IPsec, il monitoraggio delle prestazioni e altre funzionalità di gestione del traffico.

vBOND Controller

Il vBond orchestrator è un componente fondamentale dell’architettura di Cisco SD-WAN. Svolge diverse funzioni chiave nel sistema e svolge un ruolo critico nell’autenticazione, nell’autorizzazione e nel controllo delle connessioni tra i dispositivi di rete SD-WAN.

Autenticazione e autorizzazione: Il vBond orchestrator gestisce l’autenticazione e l’autorizzazione per i dispositivi SD-WAN. Quando un dispositivo si connette alla rete SD-WAN, il vBond verifica l’identità del dispositivo e autorizza il suo accesso alla rete. Questo processo garantisce che solo i dispositivi autorizzati possano partecipare alla rete SD-WAN.

Creazione di connessioni secure: Il vBond orchestrator facilita la creazione di connessioni sicure tra i dispositivi SD-WAN. Utilizzando tecniche di crittografia, come IPsec, il vBond stabilisce e gestisce tunnel sicuri per il trasferimento dei dati tra i dispositivi. Ciò assicura che le comunicazioni all’interno della rete SD-WAN siano protette e riservate.

Routing e discovery: Il vBond orchestrator svolge un ruolo chiave nel processo di routing all’interno della rete SD-WAN. Fornisce informazioni di routing e scoperta ai dispositivi SD-WAN, consentendo loro di identificare e comunicare tra loro. Il vBond fornisce inoltre le informazioni necessarie per la creazione di tunnel sicuri tra i dispositivi.

High Availability: Per garantire l’affidabilità del sistema, è possibile configurare più vBond orchestrators in un ambiente di alta disponibilità. In caso di guasto o indisponibilità di un vBond, i dispositivi SD-WAN possono connettersi ad un altro vBond disponibile per garantire la continuità delle operazioni di rete.

Scalabilità: Il vBond orchestrator è altamente scalabile e può supportare un gran numero di dispositivi SD-WAN all’interno della rete. Questo consente la gestione efficace di reti di grandi dimensioni, consentendo una rapida espansione e adattamento alle esigenze aziendali.

vSMART Controller

Il vSmart controller è un altro componente chiave dell’architettura di Cisco SD-WAN. Svolge un ruolo fondamentale nella definizione delle politiche di routing, nel monitoraggio dello stato della rete e nell’applicazione delle politiche di sicurezza.

Routing intelligente: fornisce la logica di routing intelligente per la rete SD-WAN. Definisce e distribuisce le politiche di routing ai dispositivi di rete SD-WAN (come i vEdge routers) in base alle esigenze specifiche dell’applicazione, del carico di lavoro o di altre considerazioni. Questo consente una gestione ottimizzata del traffico all’interno della rete, garantendo un routing efficiente e affidabile.

Policy-based Forwarding: implementa il concetto di Policy-based Forwarding (PBF), che permette di definire politiche di routing specifiche per il flusso del traffico. Utilizzando criteri come l’applicazione, il tipo di traffico o le caratteristiche della rete, il vSmart controller può instradare il traffico attraverso percorsi preferenziali, garantendo una priorizzazione adeguata per le applicazioni critiche.

Monitoraggio della rete: monitora costantemente lo stato della rete SD-WAN. Raccoglie informazioni sulle prestazioni, sul carico di lavoro e su altri fattori che influenzano la connettività. Questi dati vengono utilizzati per ottimizzare il routing del traffico e per prendere decisioni di instradamento in tempo reale, al fine di garantire una migliore esperienza utente.

Applicazione di politiche di sicurezza: implementa anche politiche di sicurezza per la rete SD-WAN. Questo può includere l’applicazione di firewall virtuali, l’ispezione del traffico e il rilevamento delle minacce per proteggere la rete da attacchi informatici. Il vSmart controller può coordinarsi con altri componenti di sicurezza per fornire una difesa completa e coerente.

Gestione centralizzata: fornisce una gestione centralizzata per la rete SD-WAN. Attraverso l’interfaccia di gestione di vManage, è possibile configurare e monitorare il vSmart controller insieme agli altri componenti della rete. Questo offre una visione completa delle prestazioni della rete e delle politiche di routing, semplificando la gestione e il monitoraggio dell’intera infrastruttura SD-WAN.

vMANAGE Controller

vManage è un componente fondamentale dell’architettura di Cisco SD-WAN. Si tratta di una console di gestione centralizzata basata su web che offre un’interfaccia intuitiva per la configurazione, il monitoraggio e la gestione di reti SD-WAN.

Gestione e configurazione: consente la gestione centralizzata di tutti i dispositivi di rete SD-WAN presenti nella sua infrastruttura via NETCONF. Attraverso l’interfaccia di vManage, puoi configurare i dispositivi, definire politiche di routing, applicare politiche di sicurezza, creare VPN e altro ancora. Questo semplifica notevolmente il processo di gestione e configurazione, evitando di dover intervenire manualmente su ogni singolo dispositivo.

Monitoraggio delle prestazioni: offre un’ampia visibilità sulle prestazioni della rete SD-WAN. Puoi monitorare in tempo reale il traffico di rete, il throughput, la latenza, la perdita di pacchetti e altre metriche chiave. Inoltre, vManage fornisce report dettagliati e analisi sulle prestazioni passate e in tempo reale, consentendoti di identificare eventuali problematiche o anomalie e prendere provvedimenti tempestivi.

Policy-based Automation: supporta l’automazione basata su politiche, che semplifica la gestione e la distribuzione delle configurazioni in tutta la rete SD-WAN. Puoi definire politiche centralizzate per il routing, la sicurezza, la qualità del servizio (QoS) e altre funzionalità, e vManage si occupa di applicare queste politiche a tutti i dispositivi in modo coerente. Ciò riduce la possibilità di errori umani e garantisce la coerenza delle configurazioni in tutta la rete.

Intelligence e analisi: offre funzionalità avanzate di intelligence e analisi per la rete SD-WAN. Puoi ottenere informazioni dettagliate sul traffico, l’utilizzo delle risorse, le tendenze di performance e altro ancora. Questi dati possono essere utilizzati per prendere decisioni informate sulla gestione e l’ottimizzazione della rete, nonché per identificare potenziali problemi o situazioni di congestione.

Integrazione con altri componenti: si integra con gli altri componenti dell’ecosistema di Cisco SD-WAN, come vSmart controller, vEdge routers e vBond orchestrator. Questa integrazione consente una gestione unificata e coerente della rete, facilitando l’orchestrazione e la distribuzione delle politiche e semplificando la risoluzione dei problemi.

Join to SDWAN Fabric Step

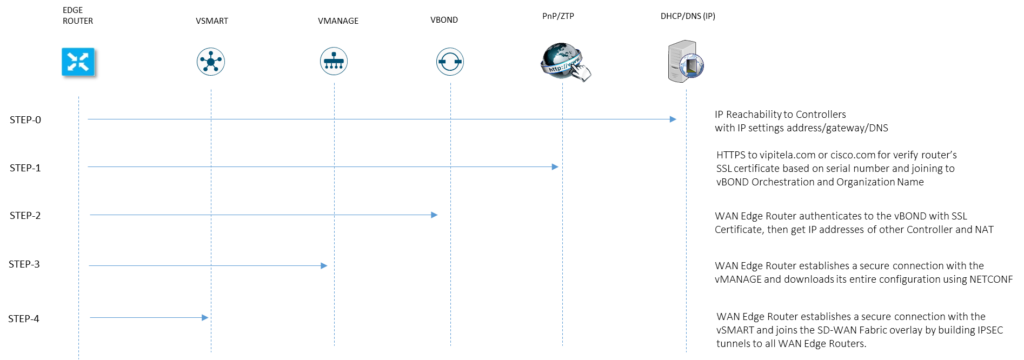

STEP-0 = IP Reachability: vEdge routers sono collegati alla rete WAN

Assegnazione di un indirizzo IP per l’interfaccia wan (transport interface) in VPN 0 via DHCP (settings: address/gateway/DNS)

Se non esiste un server DHCP, questo settings può essere fatto manualmente via CLI oppure per via di config template

In assenza di questo non si può andare avanti.

STEP-1 = ZTP (Zero Touch Provisioning) /PnP (Plug and Play):

il vEdge router risolve l’indirizzo URL ztp.vipitela.com (Vipitela devices) oppure devicehelper.cisco.com (Cisco IOS-XE devices) e contatta il server ZPT/PnP via HTTPs; il server verifica il certificato SSL del router e sulla base del suo serial-number, trasmette l’indirizzo IP del vBOND orchestrator associato al nome dell’organizzazione.

STEP-2 = Authentication:

il vEDGE device si autentica con il vBOND orchestrator mediante il suo certificato e se questa operazione va a buon fine, il vBOND trasmette gli indirizzi IP/port degli altri due Controller quali il vMANAGE ed il vSMART.

STEP-3 = Connection to Management Plane:

il vEDGE stabilisce una connessione sicura con il vMANAGE e scarica l’intera configurazione via NETCONF

STEP-4 = Connection to Control Plane:

il vEDGE stabilisce una connessione sicura con il VSMART e, se tutte le operazioni di cui sopra sono andate a buon fine, si unisce (joins) alla SD-WAN Fabric attraverso la costruzione di tunnels IPSEC/GRE verso gli altri remoti vEDGE del dominio.

Orchestration Plane Operation

vBOND è l’elemento di Orchestration Plane centralizzato e le sue principali operazioni sono:

Control Plane Connection: significa che ogni vBOND ha un connessione di tipo persistente DTLS con ciascun altro controller vSMART e vMANAGE del dominio ed inoltre stabilisce una connessione con gli Edge router per le funzionalità di autenticazione e join alla rete di questi.

NAT Traversal: in SDWAN i devices non conoscono se esiste i meno un NAT che possa tradurre il loro reale indirizzo e così il vBOND ha il ruolo di discovery di un indirizzo IP Public e porta allocata a loro per mezzo di NAT (la soluzione prevede il STUN Session Traversal Utilities for NAT)

Load Balancing: dove sono presenti reti di grandi dimensioni con multipli vSMART, il vBOND orchestrator automaticamente performa un load balancing degli Edge router attraverso tutti i vSMART disponibili.

Data Plane Operation

A differenza del Control Plane il cui scopo è quello di processare e determinare come il pacchetto viene trasmesso (signaling), il Data Plane si occupa del processo di trasmissione del pacchetto stesso (forwarding).

Il vEdge (oppure il cEdge, dove v = vipitela ; c = cisco) rappresentano di fatto il Data Plane andando a trasmettere i pacchetti ricevuti dal loro servizio locale in una tabella di routing SDWAN costituita dal sistema di Control Plane centralizzato vSMART.

Gli Edge router possono essere sia hardware che software e si differenziano in:

Cisco vEDGE physical router running Vipitela OS

- vEdge-100, vEdge -1000, vEDGE-2000, vEDGE-5000

Cisco cEDGE physical router running IOS-XE

- ISR and ASR series with IOS-XE SDWAN software image

Cisco Virtual Cloud Edge devices

- vEdge Cloud, CSR 1000V, Cisco Catalyst 8000V

Control Plane Operation

vSMART apprende e registra tutte le informazioni di routing relative alla topologia di rete, ricevute dai suoi Edge Router (site local prefix, site local routing protocol, etc) calcola nella sua routing table (RIB) i best-path algorithm e re-annuncia questi dati verso gli altri Edge router WAN (site remote).

vSMART inoltre mantiene questa RIB sempre aggiornata ed oltre alle informazioini di routng, re-inoltra il TLOC (Transport Locators), crypto keya, locally attached services, etc.

vSMART Controller è un software che opera come una VM oppure all’interno di un Container (non vi è nessun appliance hardware come anche per gli altri tipi di Controller.)

Il Control Plane si riferisce al protocollo OMP ed hai suoi routing updates: TLOC, OMP-route ed il Service-route (OMP non è un protocollo di routing ma opera con le stesse modalità per scopi di exchange reachability tra Edge Router)

- OMP-route (vRoutes): indicano network prefix raggiungibili presso un determinato branch-office or campus presente nel dominio SD-WAN e di fatto risolvono il next-hop per tali prefix verso uno specifico TLOC route/address.

- TLOC (Transport Location): è un identificativo che associa una location (branch-office, campus, data-center); il suo indirizzo IP è l’unico ad essere conosciuto e raggiungibile attraverso la underlay network

- Service-route: identica uno specifico servizio di rete via SD-WAN overlay (un servizio potrebbe essere un firewall, IPS/IDS, oppure altri devices che hanno facoltà di processare traffico di rete. Queste informazioni sono annunciate in service-route ed anche OMP-route

OMP route attribute

Le OMP-route possono annunciare prefix connesse, static-route e routing updates via redistribuzione da protocolli quali OSPF, BGP, altri ed insieme a queste informazioni vengono annunciati determinati attributi:

TLOC: identifica un path di tipo WAN link (tunnel) e quindi il next-hop address di uno determinato Edge Router. Affinchè possa stabilirsi il tunnel tra due Edge Router in SDWAN, questi debbono trasportare alcune informazioni del tipo:

- System IP Address: ad esempio un router-ID e deve essere univoco all’interno del dominio SD-WAN in quanto identifica l’Edge router che origina ed annuncia le prefix.

- Site-ID: un Edge Router non deve mai creare in tunnel con un altro Edge Router colocato nello stesso site e pertanto è necessario il trasporto di questo attributo.E’ simile al concetto di BGP ASN (autonomous system number) e può essere utilizzato per policy orchestration e manipolazione di decisioni di routing; se all’interno di un site ci fossero multipli devices, questi debbono tutti mantenere lo stesso site-ID per loop-prevention.

- Encapsulation Type = valore annunciato per identificare il tunnel da utilizzare in dataplane con possibili opzioni quali IPSec e GRE

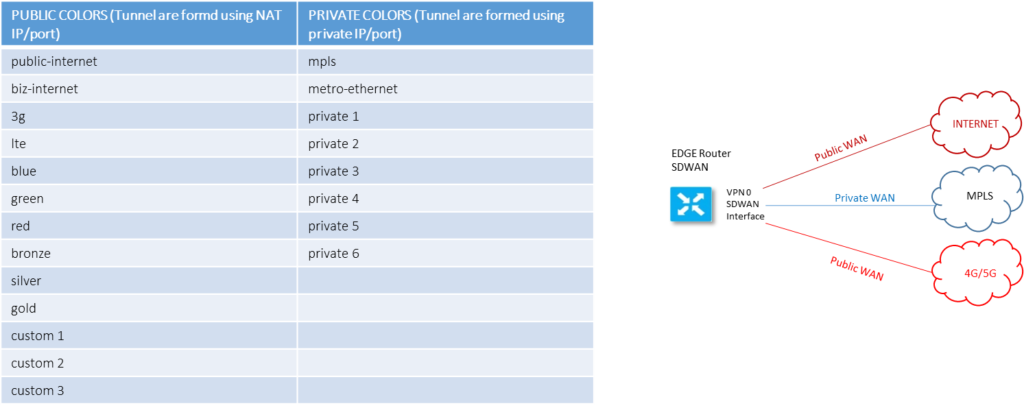

- Color = è una modalità per marcare una determinata connessione WAN in modo da poterla manipolare attraverso policies

Nota: In caso di nessun color configurato, il valore default viene associato ed annunciato

La comunicazione tra colori avviene per il protocollo STUN (Session Traversal Utilities – RFC 5389); in caso di nessun NAT, sia l’indirizzo pubblico che private risulta essere lo stesso

- Origin: specifica l’origine di una route e come essa viene redistribuita in un processo di routing, indicandone con un identificativo una metrica per mezzo della quale viene calcolato il best-path e può essere utilizzato per influenzare politiche di traffico

- Originator: specifica un indirizzo con valore di router-ID oppure il System IP address per il nodo che ha originato l’annuncio di routes.

- Preference: attributo del tutto simile al Local-Preference del BGP ed è utilizzato per manipolare le politiche di traffico e pertanto il best-path; il valore più alto è sempre preferito ad un valore più basso.

- Service: attributo che indica una «Service Insertion»; questa può essere riferita ad una route associata ad un firewall, un IPS oppure altro devices in grado di processare traffico di rete.

- Tag: è un attributo transitivo opzionale e può essere applicato ad una route per mezzo di una policy.

- VPN: valore che identifica in quale VPN/VRF (in SDWAN è lo stesso concetto) è stata annunciata una route; SDWAN supporta sino a 65536 VPN-ID e sono distribuiti nel seguente modo:

- VPN 0 = predefinita VPN per il Transport VPN della soluzione SDWAN (WAN backbone con una separazione tra la parte underlay per il trasporto e la parte overlay per la parte di servizio).

- VPN 512 = predefinita per il Management VPN ed è configurata in out-of-band.

- VPN range 1 – 511 and 513 – 65527 = sono dedicate per VPN di servizio e quindi utilizzate per segmenti di rete Client or Users. Ogni VPN o segmento è una tabella separata in termini di control e data plane, dalle altre e le interfacce associate a queste VPN non sono mai collegate a circuiti WAN sia Internet che MPLS (queste sono in VPN 0).

- VPN range 65528 – 65535 = sono VPN riservate ed utilizzate per processi interni alla soluzione SDWAN e non possono essere utilizzate per VPN users.

Le VPN sono trasportate attraverso la parte Overlay Fabric utilizzando una specifica LABEL encapsulata nell’header del pacchetto.

OMP route TLOC Colour verifica

show omp tlocs # with NATed IP along the underlay path

————————————————————————

tloc entries for 10.150.1.11 blue, ipsec

————————————————————————

Attributes:

……

encaps-encrypt aes256

public-ip 91.101.7.11

public-port 45679

private-ip 192.168.1.1

private-port 12346

bfd status up

Quando due WAN Edge Router cercano di stabilire un tunnel dataplane, controllano il TLOC colors alle estremità del path in ordine di decidere quale remote TLOC IP address/port utilizzare [se public (NAT) oppure private]

OMP route TLOC Colour Restrict

Di default un Edge Router forma un overlay tunnels con ciascun TLOC ricevuto dai differenti sites utilizzando ogni possibile colore disponibile (caso ad esempio utilizzato in ambienti con multiple connessioni Internet e multipli ISP provider per servizi any-to-any)

In caso però di servizi privati questo comportamento può non essere utilizzato in quanto è necessario garantire una connettività ent-to-end (mpls) con percorsi affidabili senza possibilità di traffici asimmetrici e/o sbagliati.

In questo caso la parola «restrict» sotto la configurazione TLOC stabilisce un Overlay Tunnel tra Edge Router solo ed esclusivamente se le loro interfacce wan sono marcate con lo stesso colore.

Di solito colori definiti private sono sempre marcati come restrict, mentre colori di tipo public sono generalmente unrestrict.

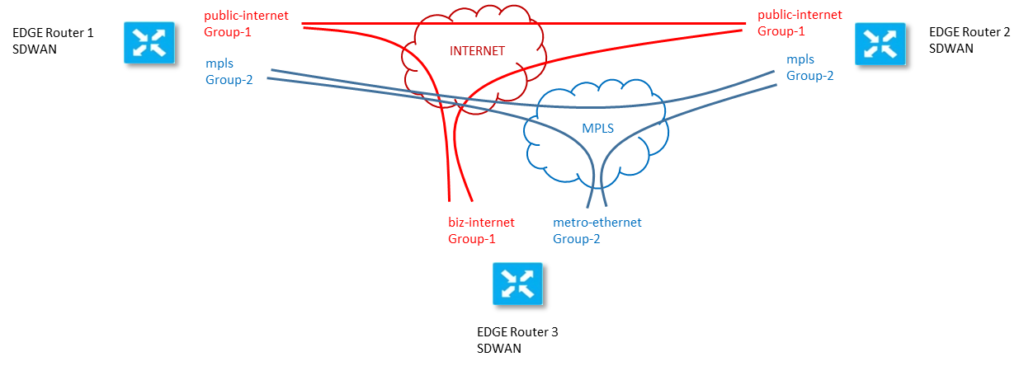

Tunnel Groups

La modalità restrict può essere poco scalabile in reti di grandi dimensioni per il numero di colori privati e pubblici da gestire come pure la creazione di tunnel di tipo 1:1

Il Tunnel Group è una modalità flessibile di processare l’overlay tunnel tra Edge router assegnando un valore ID al tunnel ed una volta che un group-ID è configurato sotto il tunnel, le seguenti regole sono osservate:

- Creazione di Overlay Tunnels tra Edge Router che abbiano solo un TLOC con lo stesso tunnel group-ID a prescindere dal colore impostato.

- In caso di «restrict» configurato per il TLOC, allora è possibile la creazione di un Overlay Tunnels che abbiano lo stesso tunnel-group-id e lo stesso colore impostato.

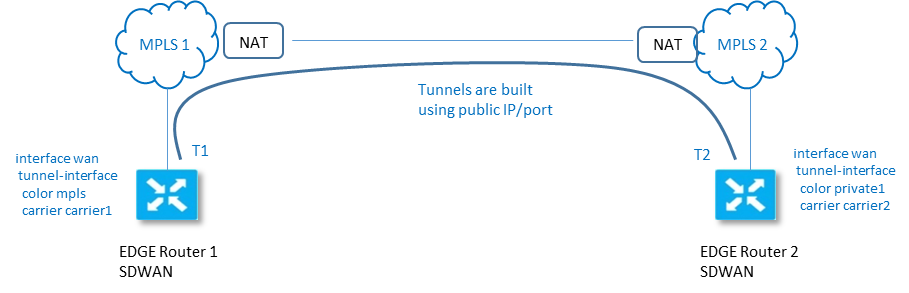

TLOC Carries (cloud transport)

Oltre a stabilire un Overlay Tunnels come visto precedentemente (per colore o group-id), ogni Edge Router comunque ha necessità di sapere se il remote vEDGE ha un indirizzo IP pubblico o privato attraverso il quale crea il tunnel stesso in particolari use-case.

Di default un colore di tipo privato utilizza un indirizzo privato ma in particolari scenari è necessaria la tecnica di NAT per utilizzare un indirizzamento pubblico tra private colours. (public NATed).

Questo perché se un Edge router marcasse il suo TLOC con un colore privato «mpls» (e transitante per il carrier 1) ed il remote Edge router marcasse il suo TLOC con «private1» (e transitante per il carrier 2) il tunnel tra i due carriers NON si formerebbe, anche se la raggiungibilità dei loro indirizzi IP esistesse (viceversa in caso di marking del TLOC con public colours il tunnel in questo caso si stabilirebbe).

Bene, per alcuni particolare use-case, l’attributo «carrier» utilizza queste regole:

- Se il parametro «carries» è lo stesso sia a livello dell’Edge router locale e remoto, allora i due nodi cercheranno di stabilire un tunnel attraverso il loro indirizzo TLOC privato (address/port)

- Se il parametro «carrier» è differente, allora i due nodi cercheranno di stabilire un tunnel attraverso l’indirizzo TLOC public address del remote Edge router (NATed)

NAT Best-Practices

| vEDGE local | vEDGE remote | IPSec Tunnels forms | GRE Tunnels forms |

| No-NAT (public IP) | No-NAT (public IP) | YES | YES |

| No-NAT (public IP) | Symmetric (Dynamic PAT) | YES | NO |

| Full-Cone (Static NAT) | Full-Cone (Static NAT) | YES | YES |

| Full-Cone (Static NAT) | Restricted-Cone (Dynamic NAT) | YES | NO |

| Full-Cone (Static NAT) | Symmetric (Dynamic PAT) | YES | NO |

| Restricted-Cone (Dynamic NAT) | Restricted-Cone (Dynamic NAT) | YES | NO |

| Symmetric (Dynamin PAT) | Restricted-Cone (Dynamic NAT) | NO | NO |

| Symmetric (Dynamic PAT) | Symmetric (Dynamic PAT) | NO | NO |

Nota: in scenari dove non vi è possibilità di un tunnel diretto tra due Edge router, è sempre possibile avere un’architettura di tipo Hub&Spoke e creare una connessione Overlay Tunnels attraverso un Hub site.

BFD (Bidirectional Forwarding Detection)

BFD è un elemento importante per SDWAN data-plane.

Ogni volta gli EDGE router stabiliscono un Overlay Tunnels, il BFD è automaticamente abilitato (e non può essere disabilitato).

BFD ha timers di probes di 1 sec (1000 msec) per ciascun tunnel interface ed il valore di multiplier di default = 7, il che significa che un tunnel è dichiarato down dopo 7 secondi.

BFD è marcato con DSCP = 48 ed è posizionato un una LLQ (low latency queue) ma non è soggetto a LLQ policier.

I valori di settings del BFD (hello and multipliers) sono configurabili per TLOC color.