NAC (Network Admission Control): feature ed esempio di configurazione

15.02 2024 | by massimilianoCisco NAC permette l’autenticazione di ciascun utente e l’accesso in rete previo controllo della compatibilità del proprio device secondo le […]

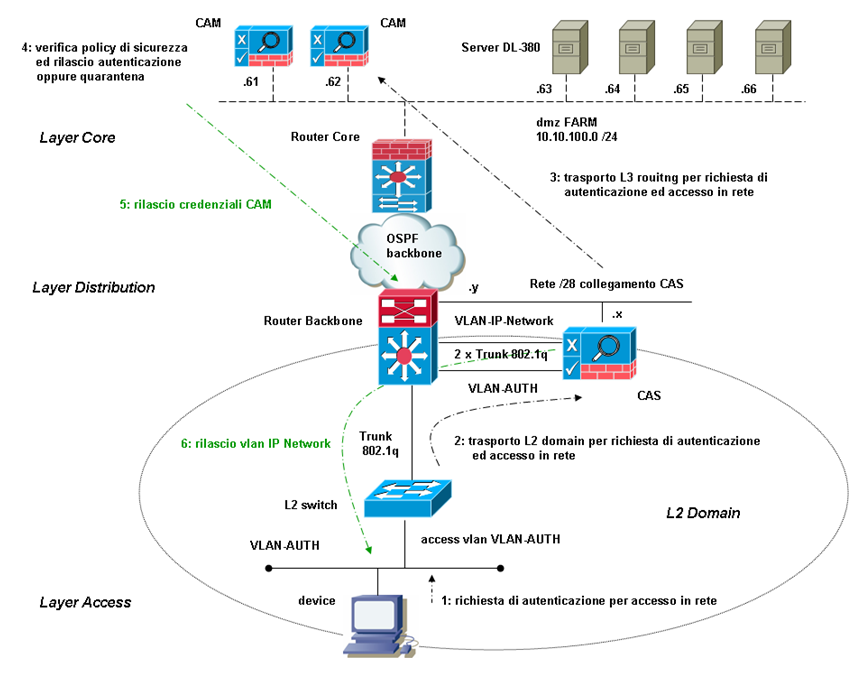

Cisco NAC permette l’autenticazione di ciascun utente e l’accesso in rete previo controllo della compatibilità del proprio device secondo le policy di sicurezza adottate.

L’obiettivo di questa soluzione prevede:

- Autenticare e autorizzare ogni utente sulla base delle policy di sicurezza aziendale.

- Isolare ciascun utente non autorizzato dal resto della rete, e posizionarlo in una fase chiamata quarantena, attraverso la quale può essere gestito e reso compatibile.

- Definire ciascun utente all’interno del proprio segmento di rete.

Le principali funzioni possono essere in tre macro aree:

- User Authentication (access layer)

- Path Isolation (backbone layer)

- Services Edge (Server Farm)

La soluzione NAC prevede il collegamento dei seguenti sistemi:

- CAS (Clean Access Server): dispositivo di applicazione delle policy di sicurezza, fornisce una interfaccia WEB per la gestione degli utenti online. Viene configurato in modo distribuito attraverso ogni router di backbone per consentire la massima flessibilità di implementazione in ogni possibile ambiente di rete.

- CAM (Clean Access Manager): vengono stabiliti ruoli utente, controlli della conformità e richieste di remediation (quarantena); questo dispositivo comunica e gestisce con il CAS che è il componente di attuazione della soluzione NAC.

- Server DL380 per la gestione dinamica degli utenti guest.

I vantaggi di questa soluzione sono molteplici, vanno dalla protezione di asset aziendali e non, riduzione dei rischi legati alla vulnerabilità assicurando che tutti i nodi periferici abbiano installate ed attivate software antivirus, fix, patch ed aggiornamenti, prevenzione degli accessi non autorizzati rispettando determinati requisiti di sicurezza imposti, conformità alle policy e riduzione delle minacce interne (la soluzione NAC mette in quarantena le periferiche non conformi, in modo che non siano utilizzate pe nascondere la provenienza di un attacco, e successivamente le può aggiornare per renderle conformi alle policy.

Cisco NAC può registrare ed analizzare le attività dell’utente.

User Authentication and Access

La fase di autenticazione ed accesso di un utente viene gestito attraverso un mapping VLAN di tipo 1:N, dove

- 1-VLAN di autenticazione è distribuita a livello 2 ad ogni segmento di rete (name: VLAN-AUTH)

- Una volta autenticato secondo le policy di sicurezza aziendale, l’utente viene definito all’interno di una propria vlan dati rilasciata dal NAC appliance (Vlan Access)

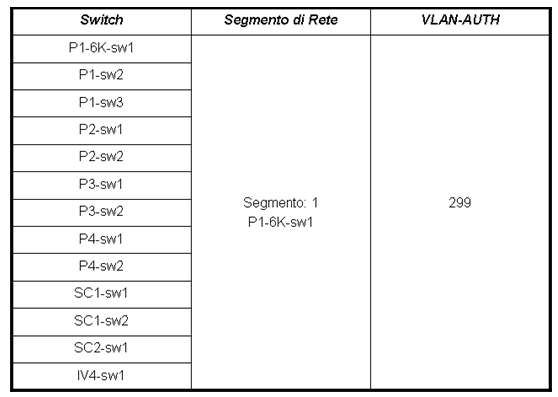

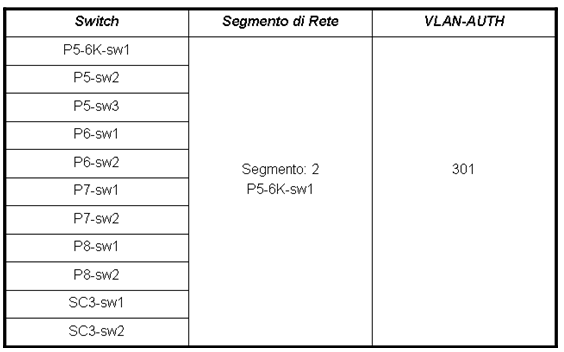

Esempio di Provisioning rete IP Network CAS e Vlan-Authentication

Si rende necessario definire parametri di rete quali vlan-ID sistema di autenticazione (VLAN-AUTH) per ciascun segmento di rete backbone, come pure le reti L3 di collegamento CAS:

| Aggregato Rete MGMT | Segmento Rete | VLAN | IP Network | Mask | IP Gateway Switch | IP address CAS |

| 192.168.10.0 /24 | Segmento 1 | 299 | 192.168.10.0 | 255.255.255.240 | 192.168.10.1 | 192.168.10.2 |

| 192.168.10.0 /24 | Segmento 2 | 301 | 192.168.10.16 | 255.255.255.240 | 192.168.10.17 | 192.168.10.18 |

| 192.168.10.0 /24 | Segmento 3 | 303 | 192.168.10.32 | 255.255.255.240 | 192.168.10.33 | 192.168.10.34 |

| 192.168.10.0 /24 | Segmento 4 | 305 | 192.168.10.48 | 255.255.255.240 | 192.168.10.49 | 192.168.10.50 |

| 192.168.10.0 /24 | Segmento 5 | 307 | 192.168.10.64 | 255.255.255.240 | 192.168.10.65 | 192.168.10.66 |

Path Isolation

La soluzione NAC di fatto consiste in una architettura “end-to-end network virtualization” affidabile e scalabile all’interno del campus enterprices, attraverso la quale vengono assegnati al proprio gruppo utente i singoli device che fanno richiesta di autenticazione.

L’utilizzo di Layer 3 swithing a livello Core e Distribution eleva le prestazioni in termini di affidabilità e scalabilità della soluzione.

Ciascun utente di fatto viene assegnato alla rispettiva vlan-access dedicata ad un rispettivo gruppo di utenti; quest’ultimi sono suddivisi su base VRF path configurato a livello Distribution.

Ogni VRF mantiene un dominio di routing indipendente all’interno dei quali vengono utilizzati piani di indirizzi IP privati (RFC 1918) ed il trasporto delle informazioni avviene in tecnologia MPLS con la creazione dinamica di tunnel LSPs (Label Switch Path).

Il protocollo BGP opportunamente configurato nei router Distribution e Core, permette di trasportare traffico dati tra VRF differenti.

Esempio di configurazione Switch Centro Stella

Switch P1-6K-sw1

vlan 299

name VLAN-AUTH-SEGM-1

vlan 301

name VLAN-AUTH-SEGM-2

!

interface fastethernet 0/46

description CAS VLAN-AUTH

switchport

switchport trunk encapsulation dot1q

switchport trunk allowed vlan 299,301

!

interface fastethernet 0/47

description CAS VLAN-SW-ACCESS

switchport

switchport trunk encapsulation dot1q

switchport trunk allowed vlan 18-21,14-17,38-41,54-57,66-67,68-69,82,83,84,85,92,93-97,98-104,105-109,110-114,171-176,177-182,230-236,299,301

!

interface vlan 299

description L3 CAS-1

ip address 192.168.10.1 255.255.255.240

!

interface vlan 301

description L3 CAS-2

ip address 192.168.10.17 255.255.255.240

!

router ospf 1

router-id 192.168.121.3

log-adjacency-changes

no passive-interface vlan 305

network 192.168.10.0 0.0.0.15 area 0.0.0.0

network 192.168.10.16 0.0.0.15 area 0.0.0.0

Configurazione per le porte di accesso ethernet con VLAN-AUTH (valido per tutti i segmenti di rete)

è necessario modificare la configurazione di tutte le interfacce di accesso ethernet per il collegamento device, applicando in modalità access la VLAN-AUTH.

!

interface gigabitethernet x/y # porta di collegamento ethernet device

description Device VLAN-AUTH device segmento 1

switchport

no switchport access vlan X # per X abbiamo il numero della vlan dati attuale

switchport access vlan 299

Nota: Mantenere il resto della configurazione della porta ethernet identica.

Nota:

I server CAM come pure i server DL380 colocati nella DMZ-FARM verranno configurati sulla base della vlan di management FARM, dal punto di vista dei switch/router del CED-FARM in questa modalità:

interface gigabitethernet 4/30

description CAM-1

switchport

switchport access vlan 100 # vlan DMZ-FARM

switchport mode access spanning-tree portfast

!

interface gigabitethernet 4/31

description CAM-2

switchport

switchport access vlan 100 # vlan DMZ-FARM

switchport mode access spanning-tree portfast

!

e cosi via anche per i server DL380.