SDA cisco: DNA CENTER Segmentation and Policy Process Onboarding (step)

16.02 2024 | by massimilianoIn SD-Access Macro-Segmentation è riferita alla configurazione di VN overlay (Virtual Network) mentre Micro-Segmentation è riferita alla configurazione di SGT […]

In SD-Access Macro-Segmentation è riferita alla configurazione di VN overlay (Virtual Network) mentre Micro-Segmentation è riferita alla configurazione di SGT (Scalable Group Tag) applicate alle policies dedicate per users oppure device profiles.

VNs

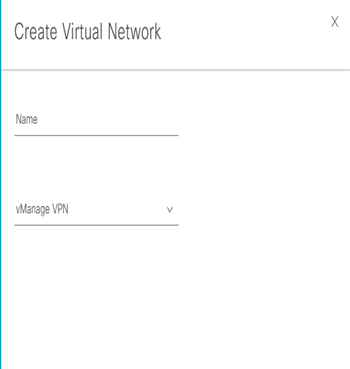

Step-1: navigate to Provision > Virtual Networks > Create Virtual Network +

L3-VN overlay to SD Access network

Step-1: navigate to Workflows > Create Layer 3 Virtual Networks > and follow the process:

- Choose your creation process: how many L3 VNs would you like to create for the fabric? < enter a value >

- Create your Layer 3 Virtual Network

- Select your Fabric Sites

- Configuring traffic exit behavior

Di default Local Exit è selezionato (questo permette al traffico di uscire attraverso un local border associato a quel fabric site;

choose Remote Exit, in caso di uscita del traffico da un designated border

- Summary

- To create the context of VN, click Create

- To assign the VN to the selected sites, click Deploy

- To verify the VN creation, click View All Virtual Networks

VN con associazione ad un determinato gruppo è visto in una lista di virtual networks ed esse sono disponibili per il provisioning fabric.

Nota: se le VN non dovessero essere vista nella lista, è probabile un problema tra DNA Center ed ISE; in questo caso rivedere la procedura di integrazione per ISE ed assicurarsi che il pxGrid sia abilitato in ISE per il DNA Center.

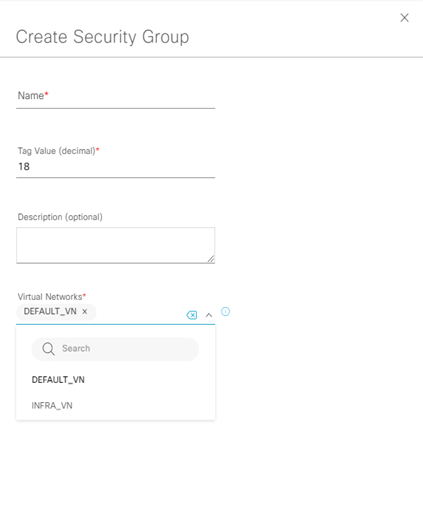

In caso di definire più gruppi differenti, rispetto al gruppo di default, è necessario creare gruppi customizzati attraverso la seguente procedura:

Step-2: navigate to Policy > Group-Based Access Control > Security Groups > Create Security Groups

Step-3: ripetere i primi due step per ogni overlay network.

Per wireless user che richiedono a “guest service” è necessario creare una Guest VN per supportare questa funzionalità.

L2-VN overlay to SD Access network

Step-1: navigate to Workflows > Create Layer 2 Virtual Networks > and follow the process:

- Configure VLANs: how many VLANs would you like to connect to the fabric? enter a value

- Configure VLANs

Vlan Name:

Vlan ID:

Traffic Type (Data or Voice):

- Select your Fabric Site for each Layer 2 Virtual Network

- Summary

- Create

- Submit

- Success! You’ve created a task to deploy a Layer 2 Virtual Network

Micro-Segmentation SGT Policy

ISE Security Groups sono lo stesso di Scalable Groups in DNAC con le seguenti caratteristiche:

- Name and SGT value deve essere lo stesso in ISE e DNAC (stesse informazioni coerenti);

- Se un ISE security group con SGT value non esiste in DNAC, un nuovo scalable group è creato in DNAC;

- In caso di non match del name security group (con stesso SGT value), il nome di ISE security group sostuisce il nome presente in DNAC;

- In caso di non match del SGT value (con stesso name) il nome ed il SGT value in DNAC viene rinominato con l’aggiunta di un suffisso “_DNA”;

I contract in ISE sono chiamati SGACLs referenziate da policies, mentre in DNAC sono conosciuti come “Access Contracts” e seguono le seguenti caratteristiche:

- SGACLs ed access-contract con stesso nome e contenuto hanno informazioni coerenti

- Se SGACLs ed Access-contracts hanno stesso nome ma contenuti differenti, il contenuto del contratto in DNAC viene scartato;

- Se il name di un SGACLs non esiste in DNAC, un nuovo access-contracts con lo stesso nome viene creato ed il contenuto viene cosi migrato da ISE a DNAC.

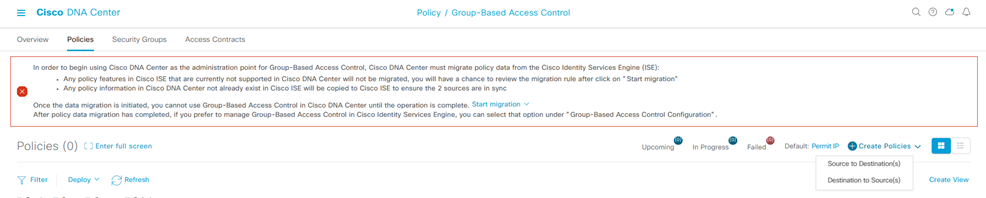

Le policy sono unicamente identificate da la coppia source e destination group.

ISE TrustSec Egress Policy Matrix policies sono comparate con le policies del DNAC e seguono le seguenti caratteristiche:

- Situazione coerente con stesse policies source and destination group tra SGACLs ed access-contract

- Se una policy per un source-destination group è differente, ISE sovrascrive la propria policy nel access-contract del DNAC;

Create Policy:

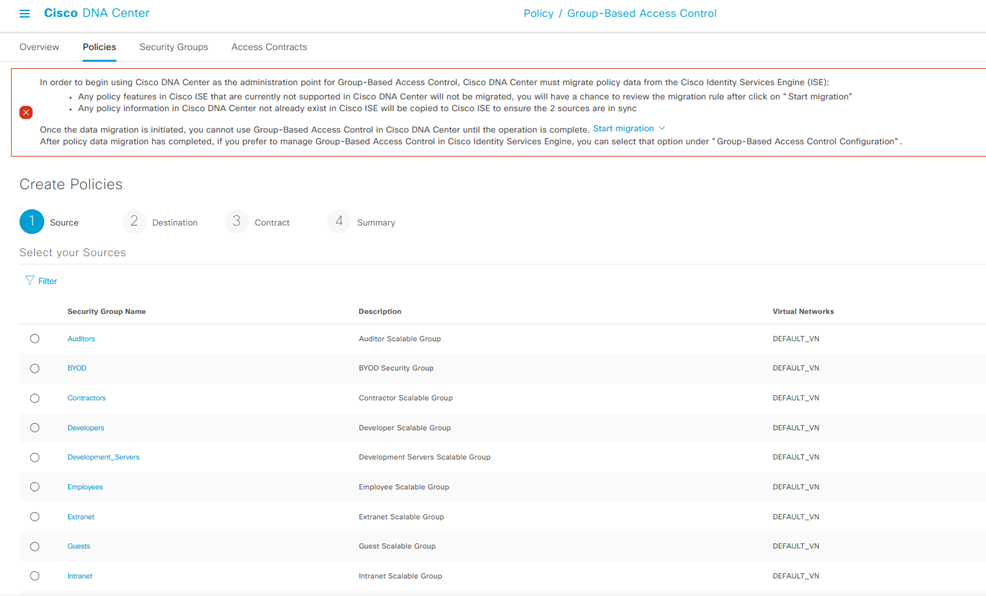

Step-1: navigate to Policy > Group-Based Access Control > Policies > Create Policies

Set Source to Destination(s) and then from Policies

Filter the Source Policies created.

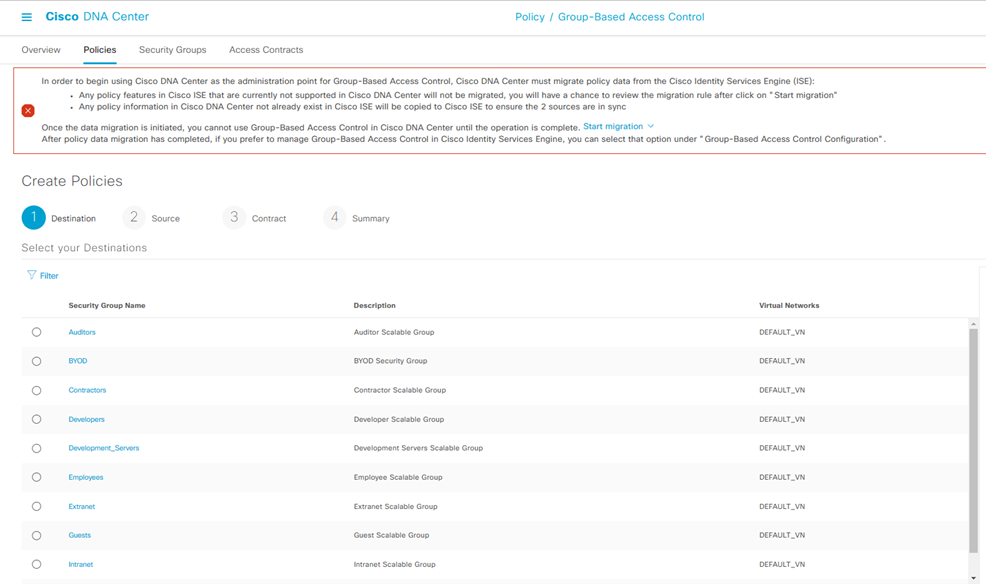

Set Destination to Source(s) and then from Policies

Select the Destinations

Enter:

- Description

- Enable Policy

- Enable Bi-directional

Create Contract:

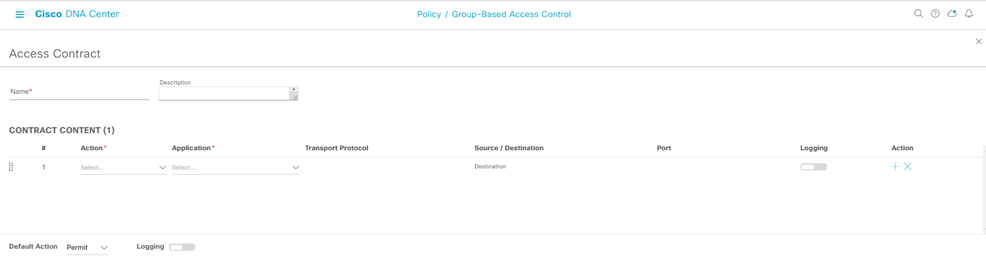

Step-2: navigate to Policy > Group-Based Access Control > Access Contracts > Create Access Contract

Enter:

- Name:

- Description:

- Contract Content Action (Permit or Deny):

- Contract Content Application:

- Transport Protocol:

- Source/Destination:

- Port

- Logging

- Action:

- Default Action (Permit or Deny):

- Logging

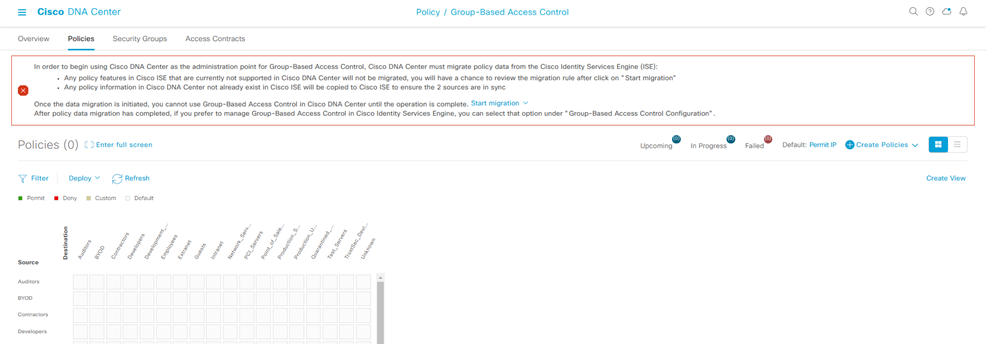

La policy è cosi creata ed inserita in una lista con status Created.

In caso di opzione Bi-Directional, la reverse-policy è anche creata.

Select Deploy (selezionare il simbolo dei quattro quadratini bianchi nel rettangolo celeste)

Step-3: selezionare per la policy il Deploy significa rendere questa applicata in SD-Access Fabric e disponibile in ISE, vista utilizzando Cisco TrustSec policy matrix.

Step-4: collegarsi ad ISE e navigate to Work Centers > TrustSec > TrustSec Policy and then on the left site select Matrix

Verificare la policy matrix TrustSec se è creata correttamente

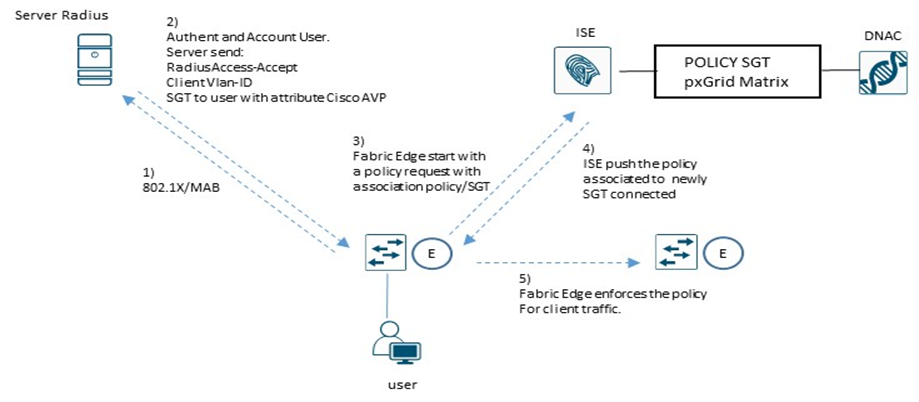

Segmentation with third-part Radius

In caso di Radius Server non Cisco, è sempre possibile la gestione delle policies SGT integrate tra ISE e DNAC.

Example Flow Scenario:

Secure Host Onboarding

È il processo di onboarding di tutti i sistemi in rete includendo workstation, BYOD, IoT, IP phones, VideoCamera, come pure Access-Point.

L’integrazione in rete di questi devices è possibile attraverso meccanismi di sicurezza basati su 802.1x ed ISE assume un ruolo chiave per questo.

802.1x è un sistema port-based authentication che permette in modo sicuro di autenticare o meno un determinato devices che prova a collegarsi in rete attraverso uno switch.

802.1x utilizza differenti modi di configurazione tra cui:

- Single-Host mode: solo un singolo MAC address è permesso ad accedere in rete

- Multi-Host mode: il primo MAC address che si connette in rete è autorizzato; una sequenza di ulteriori hosts che si collegano alla porta, bypass l’autenticazione e si pongono in una condizione chiamata “piggyback” dove poggiano sul primo MAC address autenticato (utilizzato quando si gestisce un numero n. di mac-address collegati ad una specifica porta switches

- Multi-Domain mode: si riferisce a sistemi di tipo data e voice che si connettono in un MDA authentication; i due sistemi sono autorizzati in modo indipendente assegnando ciascuno il valore di vlan-Voice (voice domain) per il phone ed il valore di vlan-Data per l’host (data domain)

- Multi-Auth Mode: come sopra con la differenza che multipli host possono autenticarsi nel dominio data (vlan-Data; è un solo valore di vlan-id). DNAC di default utilizza questa modalità.

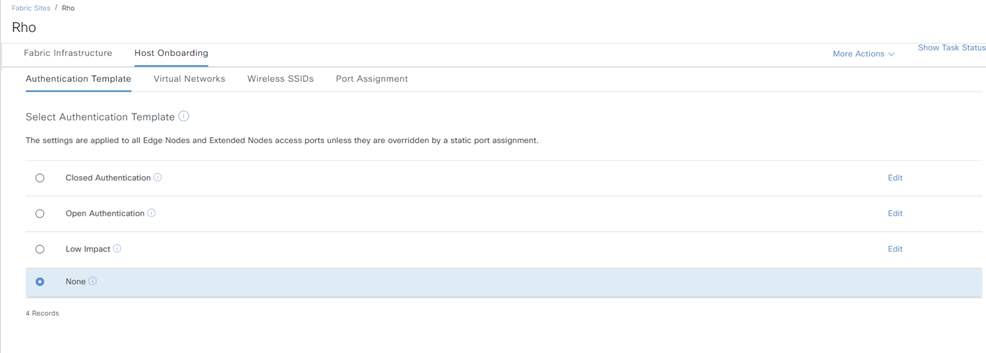

DNAC offre quattro classi di autenticazione:

- Closed Authentication: molto sicuro è basato su 802.1x, il traffico è permesso solo se l’autenticazione è andata a buon fine;

- Open Authentication: moderatamente sicuro

- Low Impact: moderatamente sicuro è basato su LDAP in combinazione con il MAC (Mac Address Bypass)

- None: insicuro, utilizzato per sistemi che non richiedono autenticazione

STEP-1: navigate to Provision > Fabric Site > Site