AAA step di configuratione ISE Identity Services Engine per autenticazione switch cisco via Radius e via Tacacs+ server

04.07 2022 | by massimilianoAAA step di configuratione ISE Identity Services Engine per autenticazione switch cisco via Radius e via Tacacs+ server Gli step […]

https://www.ingegnerianetworking.com/wp-content/uploads/2022/07/net_profile-373.png

AAA step di configuratione ISE Identity Services Engine per autenticazione switch cisco via Radius e via Tacacs+ server

Gli step di configurazione per la gestione via Radius sono i seguenti:

a) creare un Network Device Profile

b) inserire una serie di network devices (switch, router, etc…) su ISE ed associarlo ad un Network Device Profile

c) creare un Authentication Profile per abilitare il protocollo tra i quali PAP, CHAP, EAP-TLS, MS-CHAP, PEAP; etc…. oppure è possibile utiulizzare il Default Network Access

d) creare un Authorization Profile

e) creare una Policy Set che richiami l’Authentication Policy e l’Authorization Policy

f) configurazione dello switch per autenticare le connessioni in ingrasso al VTY via Radius server

Di seguito alcuni esempi di configurazione

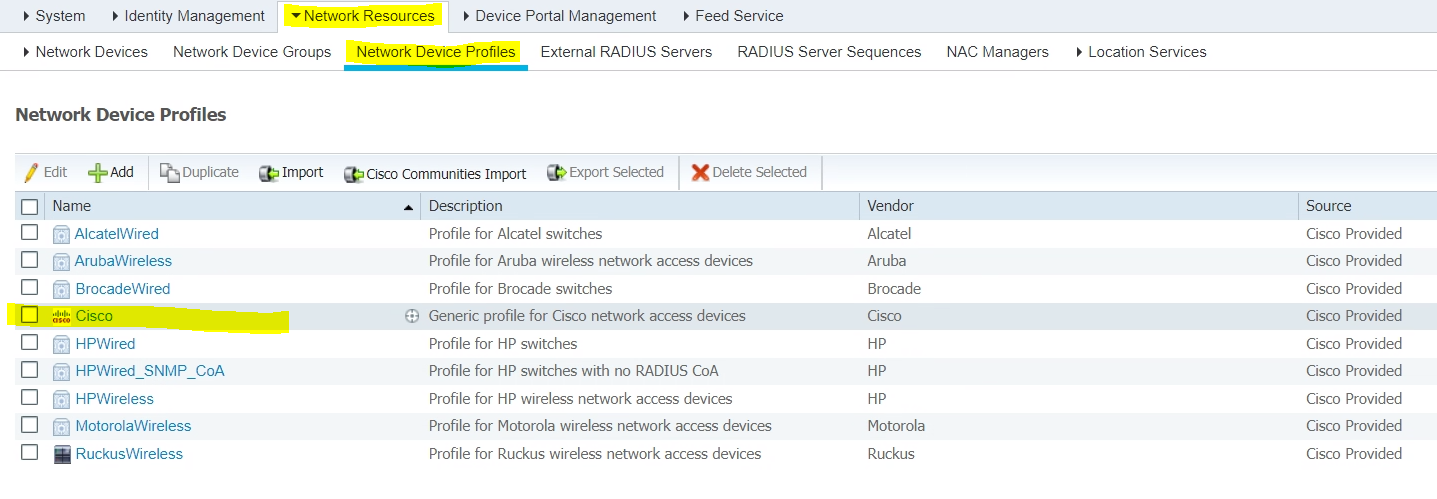

step 1: Network Device Profile

Menu: Administration > Network Resources > Network Devices Profiles

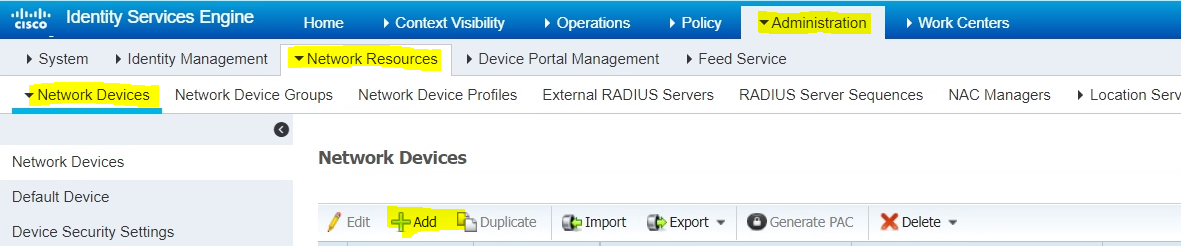

step 2: add devices (switch) on ISE with mapping Profile

Menu: Administration > Network Resources > Network Devices > Add

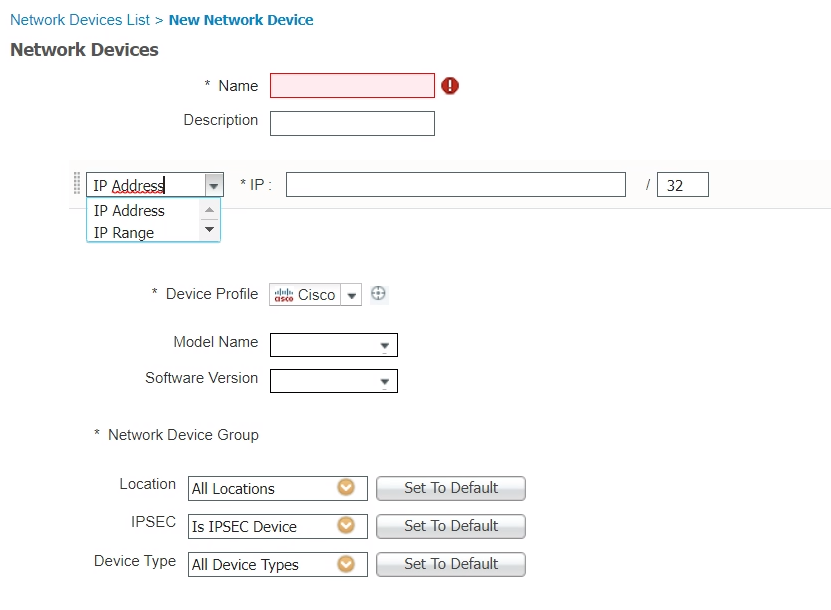

E’ possibile inserire un indirizzo IP singolo in /32 oppure una subnet che comprende una lista di devices; selezionare il device Profile Cisco (come nell’esempio) e lasciare i successivi dati di Network Devices Group a quelli di default:

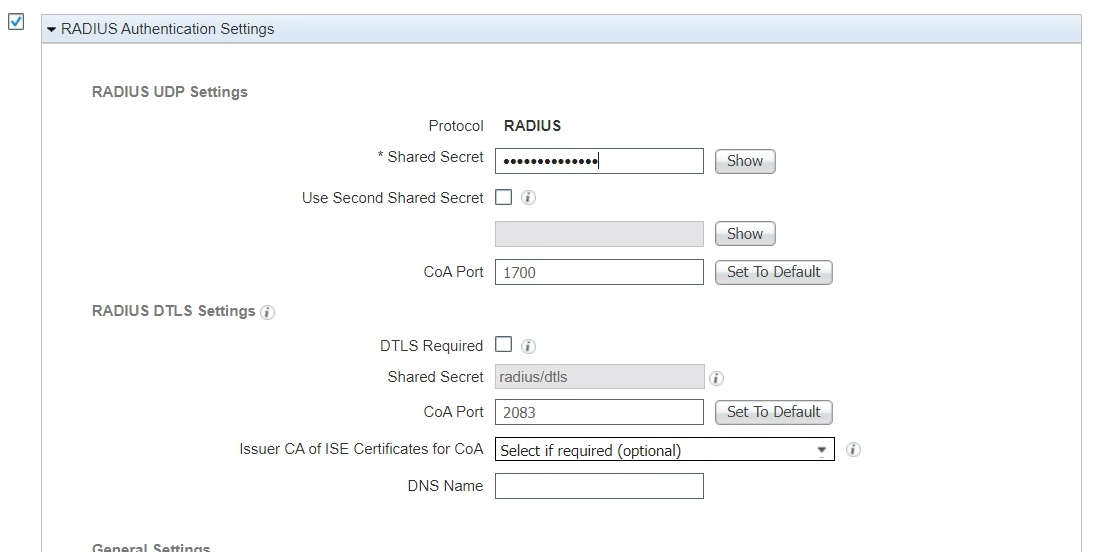

Selezionare il Setting RADIUS ed inserire una Shared Secret che verrà utilizzata dallo switch per l’autenticazione:

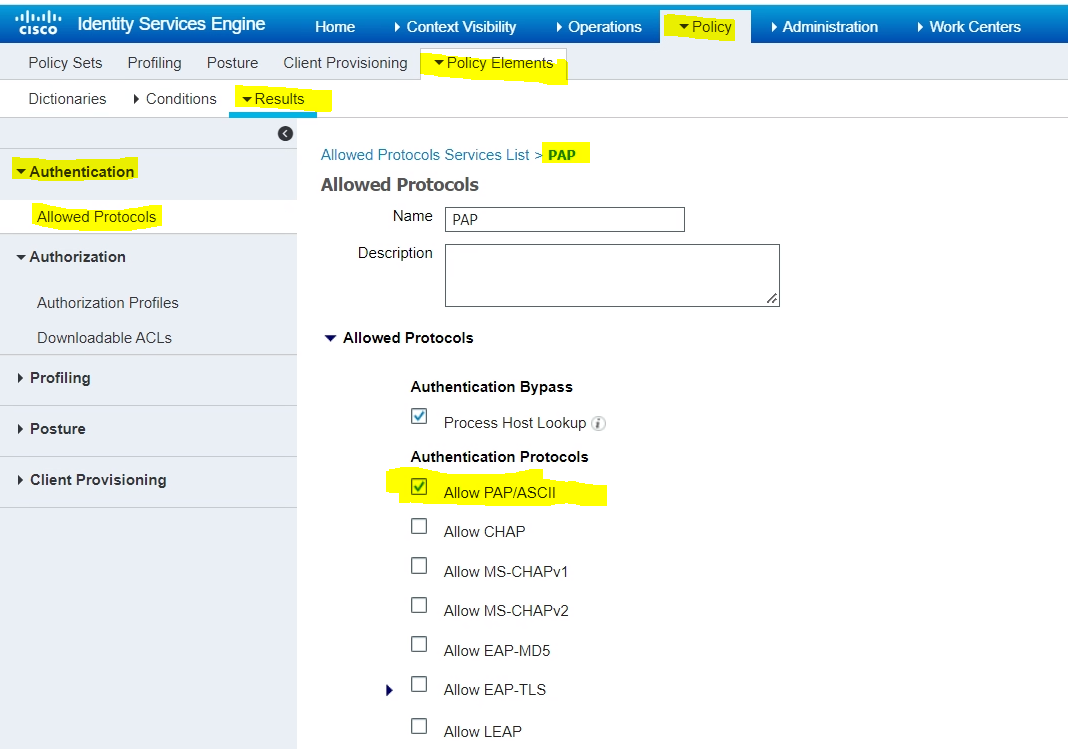

step 3 : Authentication Profile

Per abilitare il protocollo con il quale autenticarsi, è possibilre creare un Authentication Profile (o utilizzare uno già esistente).

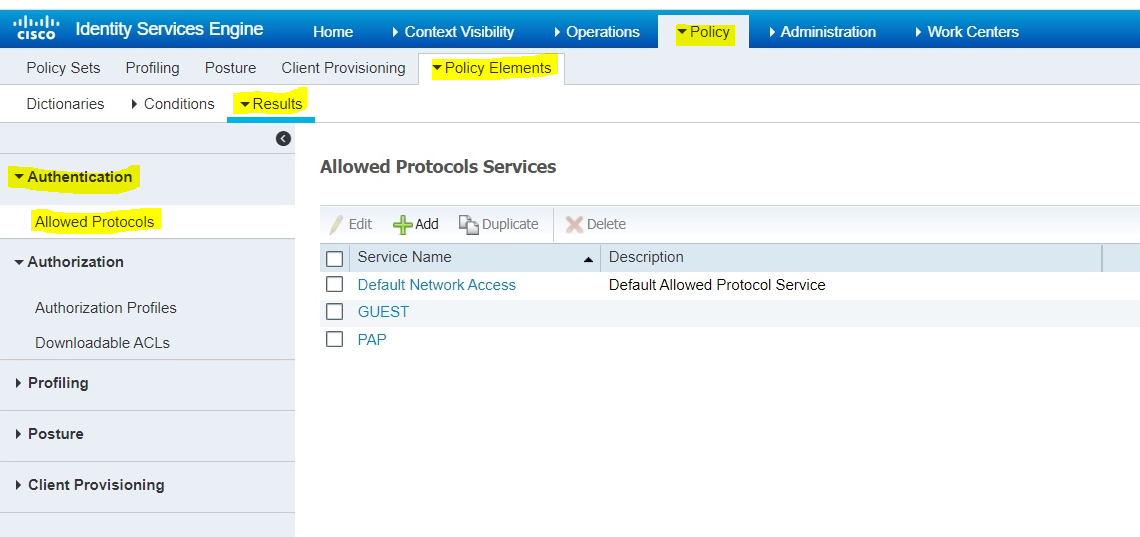

Menu: Policy > Policy Elements > Results > Authentication > Allowed Protocols

L’authentication Profile che è denominato Default Network Access permette tutti i tipi di protocolli di autenticazione conosciuti.

Nel mio esempio utilizzo il PAP:

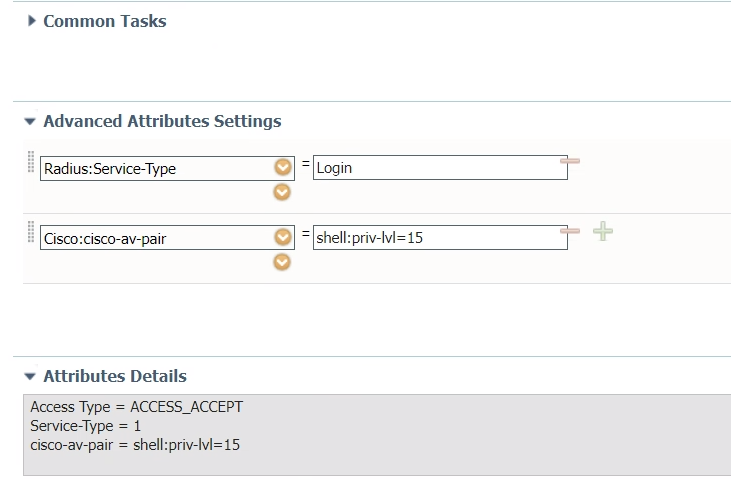

step 4: Authorization Profiles

Una volta creato il device sull’ISE è necessario creare un Authorization Profiles per abilitare l’access Request e i privilegi di accesso (tipo Privilege 15).

Utilizzare il menù Policy > Policy Elements > Results > Authorization > Authorization Profiles, selezionando il Network Device Profile = CISCO e impostando gli Advanced Attributes Settings che si vogliono passare allo switch, ovvero il login e il privilege 15.

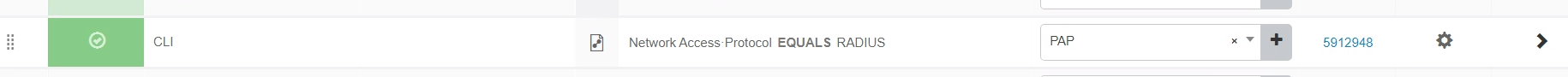

step 5 . Policy Set

L’ultima parte di configurazione è relativa alla Policy Set che richiami l’Authentication Policy e la Authorization Policy tramite il menù Policy > Policy Set, indicando il nome della policy come ad esempio CLI ed impostando:

- Come Condition che il Network Access·Protocol sia RADIUS

- Il protocollo abilitato sia quello creato in precedenza, ovvero PAP oppure il default

Successivamente sarà possibile inserire nella componente Authentication Policy la Rule che deve effettuare il match delle condizioni Network Access Protocol = RADIUS e Radius Service Type = LOGIN ed indicare lo User Store in cui ricercare le utenze.

Ultimo punto è la creazione di una Rule per l’Authorization Policy, indicando le condition e il profile per il privilege 15

step 6: configurazione devices (switch nell’esempio) per Radius Server

aaa new-model

aaa group server radius ISE-GROUP

server name ise-01

server name ise-02

ip radius source-interface <source-interface>

!

aaa authentication login default ISE-GROUP local

aaa authentication login CONSOLE local none

aaa authorization network default group ISE-GROUP

aaa authorization exec default group ISE-GROUP none

aaa authorization exec LOGIN local

!

radius server ise-01

address ipv4 <ip_address_01> auth-port 1812 acct-port 1813

key <presharedkey> # quella impostata precedentemente su ISE

!

radius server ise-02

address ipv4 <ip_address_02> auth-port 1812 acct-port 1813

key <presharedkey> # quella impostata precedentemente su ISE

!

line con 0

login authentication CONSOLE

!

line vty 0 4

transport input ssh

line vty 5 15

transport input ssh

Per il server Tacacs+ valgono le stesse regole viste sopra, dove per la parte di Policy Set è possibile andare a configurare le policy di Authentication ed Authorization tramite il menu:

Menu: Work Centers > Device Admin Policy Set.

mentre allo step 2 bisogna inserire la password di encryption lato Tacacs+ field anzichè Radius

La configurazione del devices per il server Tacacs+ diventa questa:

configurazione devices (switch nell’esempio) per Tacacs+ Server

aaa group server tacacs+ DeviceAccess

server <ip_address_server_01>

server <ip_address_server_02>

!

aaa authentication login default group DeviceAccess local

aaa authentication login CONSOLE local

aaa authorization console

aaa authorization exec default group DeviceAccess local

aaa authorization exec CONSOLE local

aaa authorization LOGIN local

!

ip tacacs source-interface <source_interface>

!

tacacs-server host <ip_address_server_01> key <presharedkey>

tacacs-server host <ip_address_server_02> key <presharedkey>

tacacs-server directed-request

!

line con 0

login authentication CONSOLE

line vty 0 4

transport input ssh

line vty 5 15

transport input ssh

MENU IMPORTANTE DA RICORDARE su ISE:

Menu: Administration > Identity Management > Identity Source Sequence

permette di creare un gruppo di identità su base sequence (name and description), Certificate based-authentication, Authentication Search List (una lista di gruppi disponibili)

Menu: Administration > External Identity Sources > Active Directory

dove è possibile creare gruppi gestiti via Active Directory su base Connection, Whitelisted Domains, PassiveID, Groups, Attributes, Advanced Settings